Sysdig 威胁研究团队对超 250,000 个 Linux images 进行了分析,以了解在 Docker Hub 上的容器镜像中隐藏了何种恶意负载。结果表明,其中有 1,652 个被识别为恶意镜像。

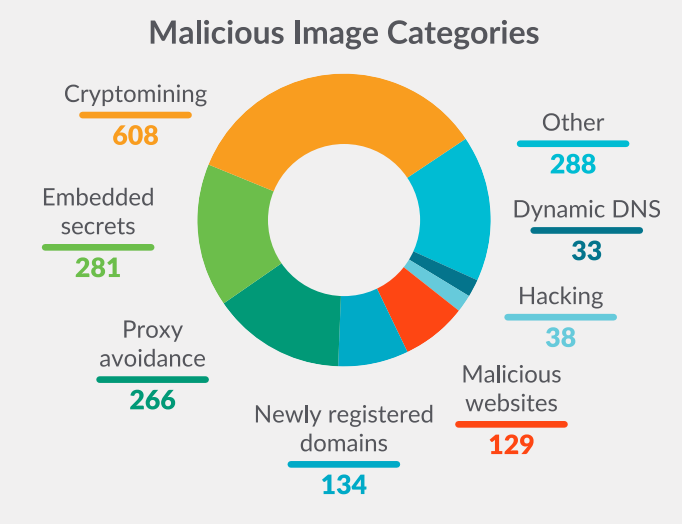

研究团队根据几个类别收集了恶意镜像。分析主要集中在两个主要类别:恶意 IP 或域名,以及 secrets。两者都可能对用户下载和部署 Docker Hub 中公开可用的镜像构成威胁,使他们的环境暴露在高风险之下。

如预期的那样,cryptomining images 是最常见的类型,在 608 个容器镜像中发现;它们以服务器资源为目标,为威胁参与者挖掘加密货币。第二普遍的是 embedded secrets,共 281 起。研究人员指出,这突出了 secrets management 的持续挑战。

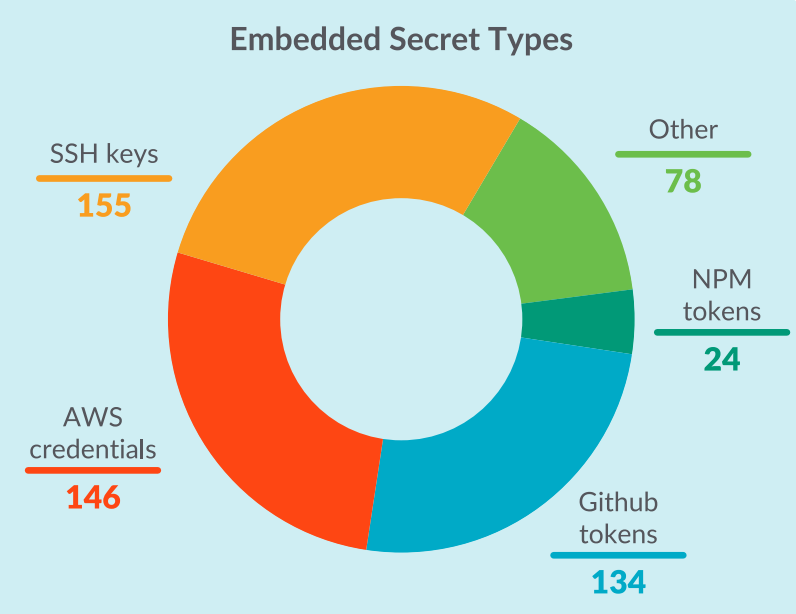

“由于无意中的不良编码行为,secrets 可能会嵌入 image 中,或者这可能是威胁行为者故意为之。通过将 SSH 密钥或 API 密钥嵌入到容器中,攻击者可以在部署容器后获得访问权限。为防止凭据意外泄露,敏感数据扫描工具可以在开发周期中提醒用户。”

Sysdig 还发现的许多恶意镜像使用域名仿冒来冒充合法和可信的镜像,以欺骗用户下载和部署,只是为了让用户感染 crypto-miners。而此类错误最常发生在从博客或论坛复制和粘贴代码或配置等场景下。

Sysdig 指出,很明显容器镜像已经成为一个真正的攻击媒介,而不是理论上的风险。研究发现的恶意行为者采用的方法是专门针对云和容器工作负载的,部署此类工作负载的组织应确保他们制定了适当的预防性和检测性安全控制措施,能够减轻针对云的攻击。

此外,从 2022 年的统计数据来看,从 Docker Hub 拉取的所有镜像中有 61% 来自公共存储库,比 2021 年增加了 15%,因此用户面临的风险正在上升。这意味着公共存储库提供的灵活性和其他功能深受用户喜爱,但同时也增加了暴露于恶意镜像的风险。

而 Docker Hub public library 的规模不允许其 operators 每天仔细检查所有上传;因此,许多恶意图像未被报告。Sysdig 还注意到,大多数威胁行为者只上传了一些恶意 images,因此即使删除了有风险的 images 并禁止了上传者,也不会对平台的威胁态势产生重大影响。

更多详情可查看报告全文。

(文/开源中国)